[ホーム] > [間違えやすい類語 IT編一覧] > [IPS と IDS の違いを理解する | セキュリティ監視機器]

このページではセキュリティ機器である IDS(Intrusion Detection System ) と IPS(Intrusion Protect System) の違いに関して説明します。

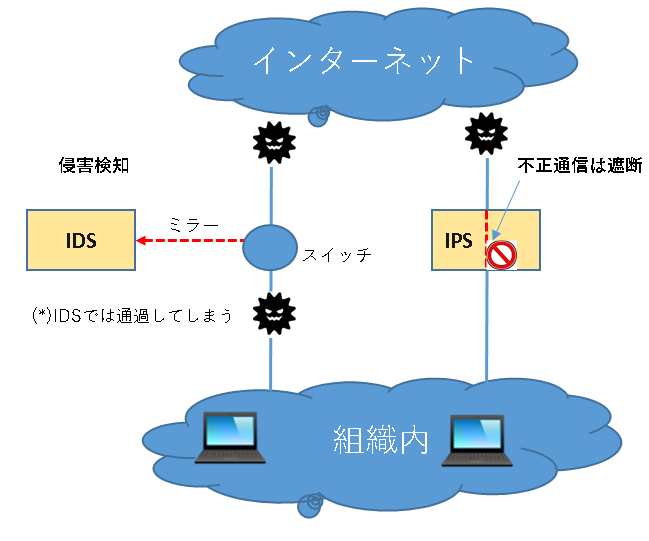

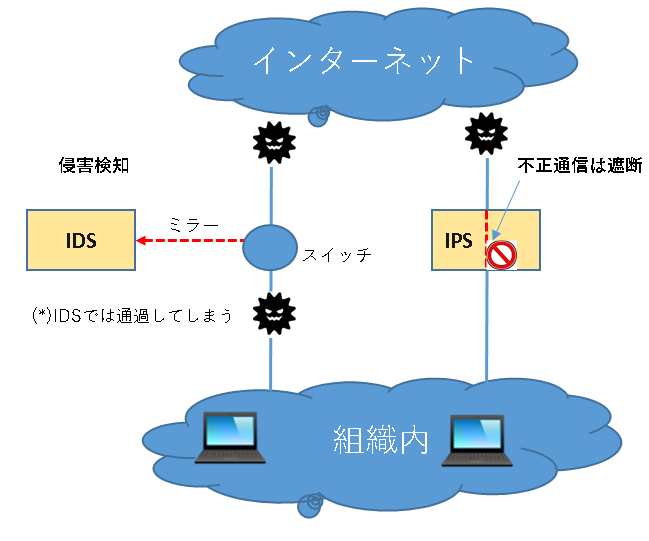

IDSはパケットを監視して不正な侵入、攻撃を検知した場合は管理者に通知します。ただしパケットの遮断は行いません。一方でIPSはネットワークの経路に設置し、不正な侵入、攻撃を検知したらそのパケットを遮断します。IPSの方が高機能と思われますが、誤検知もあり得るため、誤検知により業務に影響が発生する可能性があります。業務の重要度などを検討しどちらを設置すべきか判断するべきでしょう。

(注意)分かりやすく簡単に記載しており、一部の環境や分野では記載内容が異なる可能性があります。あくまでも参考程度でお読みください。

| 説明 | IDS | IPS |

| 名称 | 侵入検知システム | 侵入防御システム |

| 機能 | 不正侵入の検知のみ。 | 不正侵入を検知して防御。 |

| 大きな違い | 送受信ネットワーク通信の監視のみ。 | 送受信ネットワーク通信を監視して必要なら防御。 |

| 主な方式 | トラフィックを複製して監視する。 | 実トラフィックを監視し、必要なら通信をブロックする。(パケットのドロップ、ブロック) |

| ネットワーク形態 | 複製(パラレル)してIDSで監視。 | インラインにIPSを設置。 |

| ルール | 運用しながらのルール調整が可能。 | 運用開始から厳密なルールが必要。 |

| NIC | 1枚でも可能。 | 通常は2枚のNICが必要。 |

| どのようなとき | 検出と対策の機能を分離したいとき。対策は管理者が都度検討したいとき。 | 検出時に自動で即時に対応したいとき。万が一誤検知によりパケットが遮断されても悪影響が少ない場合。 |

関連リンク:

Firewall、IDS、IPS、WAF、振る舞い検知比較表

Firewall、IDS、IPS、WAF、振る舞い検知比較表

[ホーム] > [間違えやすい類語 IT編一覧]

,